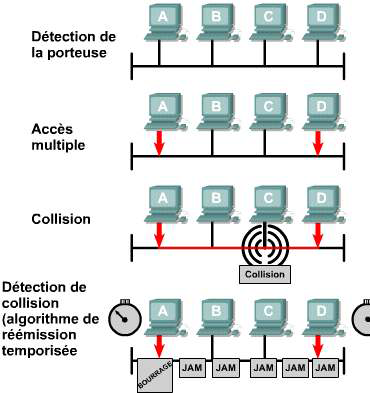

Fonctionnement d’Ethernet : MAC L’expression MAC (Media Access Control) fait référence aux protocoles qui, dans un environnement à média partagé (domaine de collision), déterminent l’ordinateur autorisé à transmettre des données. Avec la procédure LLC, la procédure MAC forme la version IEEE de la couche 2, c’est-à-dire qu’elles sont toutes deux des souscouches de la couche 2. Il y a deux grandes catégories de protocole MAC, l’une déterministe, l’autre non déterministe. Token Ring et FDDI sont des exemples de protocoles déterministes. Dans un réseau Token Ring, les hôtes sont disposés en anneau et un jeton de données spécial circule d’un hôte à l’autre autour de l’anneau. Lorsqu’un ordinateur hôte désire émettre des données, il saisit le jeton, émet les données pendant un temps limité, puis transmet le jeton à l’hôte suivant sur l’anneau. Token Ring est un environnement dit sans collision, puisqu’un...